Na Hot Chips 2025 Microsoft zaprezentował swoją najnowszą warstwę ochrony cyberbezpieczeństwa

Tradycyjne moduły HSM zawsze stanowiły pewien kompromis. Działały jako oddzielne urządzenia w specjalnych klastrach, co naturalnie tworzyło wąskie gardła i opóźnienia. Każde żądanie dostępu do kluczy kryptograficznych wymagało nawiązania połączenia TLS z zdalnym modułem, co nie było optymalne pod względem wydajności.

Czytaj też: Bezpieczeństwo i rozwój AI. Microsoft wyjaśnia swoją strategię

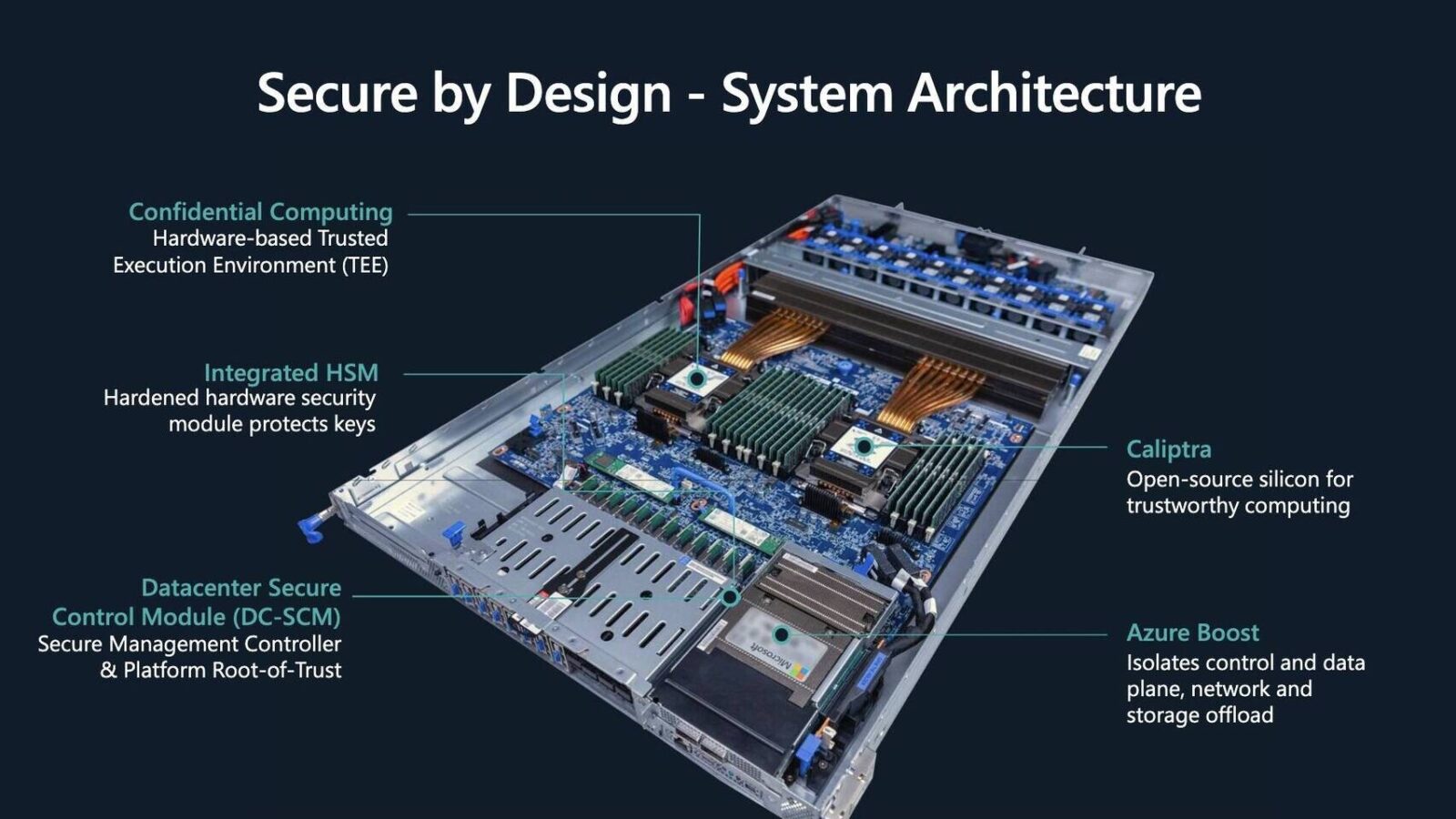

Microsoft postanowił to zmienić projektując zintegrowane moduły HSM wbudowane bezpośrednio w serwery Azure. Teraz każda maszyna staje się własnym modułem bezpieczeństwa, co eliminuje problemy z opóźnieniami sieciowymi i dostępnością. Nowe rozwiązania spełniają rygorystyczne standardy FIPS 140-3 Level 3 i oferują ochronę przed atakami fizycznymi oraz side-channel. Są zamknięte w specjalnych opakowaniach antyingerencyjnych, które wykrywają próby naruszenia i automatycznie usuwają klucze w przypadku zagrożenia.

Kolejnym ważnym elementem tej architektury jest Caliptra 2.0, opracowana we współpracy z AMD, Google i Nvidia. To w pełni otwarty sprzętowy root of trust, który weryfikuje autentyczność kluczy kryptograficznych przed ich użyciem przez główny procesor. Przełomową cechą jest akcelerator Adams Bridge, zaprojektowany specjalnie dla algorytmów kryptografii odpornej na ataki komputerów kwantowych. To pierwszy open-source’owy root of trust z taką funkcjonalnością, co może mieć kluczowe znaczenie dla przyszłego bezpieczeństwa cyfrowego.

Czytaj też: Microsoft automatyzuje Windows po instalacji. Nowa funkcja dla przedsiębiorstw

Otwartość kodu Caliptra nie jest przypadkowa. Microsoft zdaje się rozumieć, że w kryptografii przejrzystość i możliwość audytu przez społeczność są kluczowe dla budowania zaufania. Wszystkie te rozwiązania sprzętowe są częścią szerszej inicjatywy Secure Future Initiative, która zakłada projektowanie produktów jako bezpiecznych z założenia, bezpiecznych domyślnie i bezpiecznych w działaniu. Strategia obejmuje izolację na wielu poziomach, gdzie Azure Boost służy jako kontroler bezpieczeństwa systemu, a procesory i karty graficzne wykorzystują własne zaufane środowiska wykonawcze do ochrony maszyn wirtualnych.

Czytaj też: Gemini w Dysku Google może teraz jeszcze więcej

Firma wprowadziła również framework OCP SAFE do systematycznych przeglądów bezpieczeństwa sprzętu oraz Code Transparency Services zwiększające przejrzystość łańcucha dostaw oprogramowania układowego. Patrząc na te ambitne plany, trudno nie odnieść wrażenia, że Microsoft próbuje odbudować swoją reputację w dziedzinie bezpieczeństwa. Społeczność techniczna przyjmuje jednak te doniesienia z wyraźną dozą sceptycyzmu. Wielu użytkowników przypomina sobie wcześniejsze problemy z bezpieczeństwem Azure oraz niedawne aktualizacje Windows 11, które powodowały awarie dysków SSD.